サイバースパイがフィッシング攻撃で

サイバーセキュリティ企業のESETによれば、イランに関連するOilRigグループが、イスラエルの被害者の個人情報を収集するために新しい悪意のあるソフトウェアを送信したことが明らかになりました。

APT34、Lyceum、またはSiamesekittenとしても知られるOilRigグループは、一般にイランと関連があり、少なくとも2014年以来活動していると考えられるサイバースパイグループです。このグループは中東の政府、化学、エネルギー、金融、通信など、さまざまな分野を標的にしています。

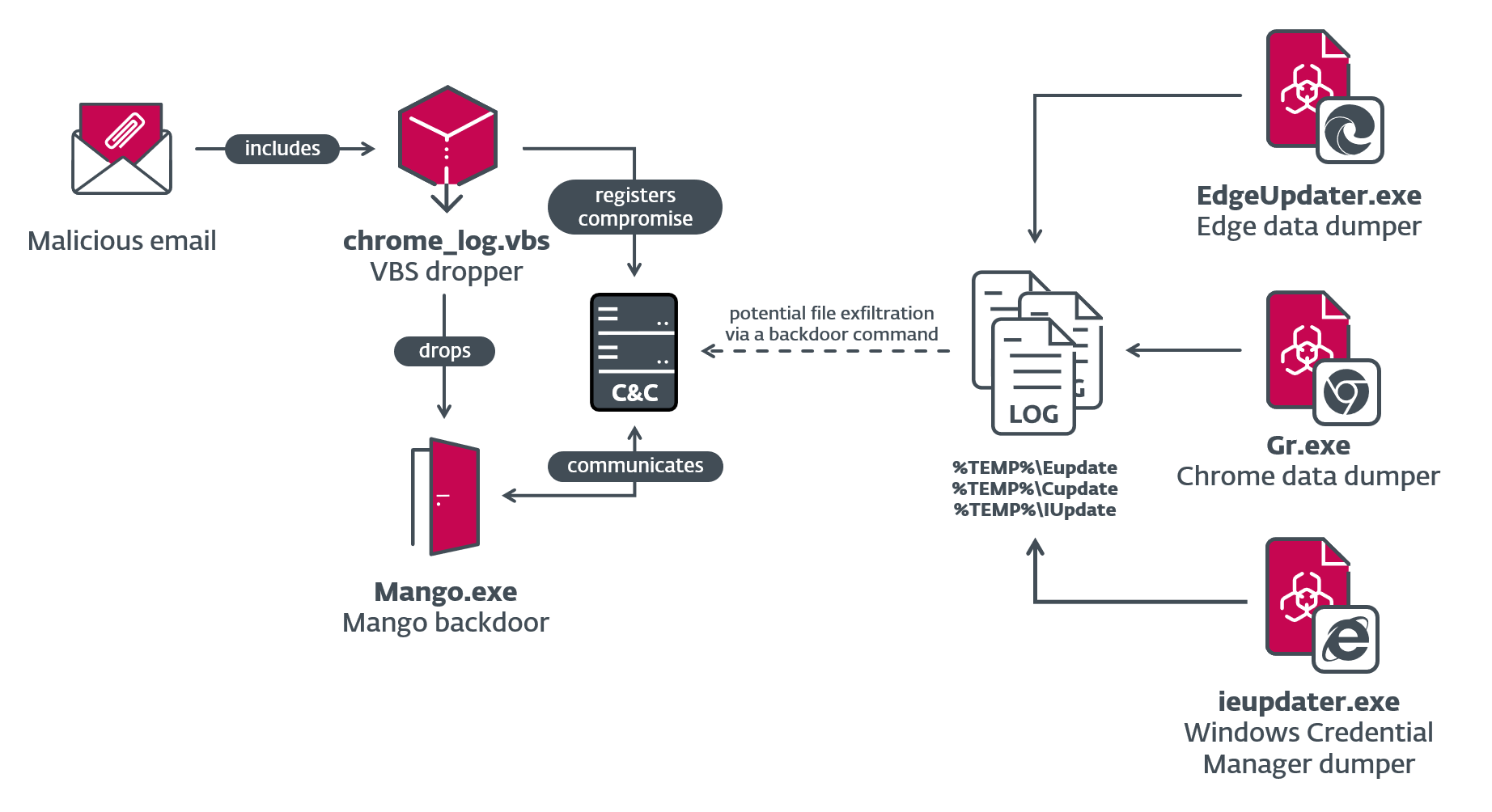

ESETの研究者は、イランに関連するOilRig APT(高度な持続的脅威)グループの2つの攻撃、すなわち2021年の"Outer Space"と2022年の"Juicy Mix"を調査しました。これらのサイバースパイ攻撃は、特にイスラエルの組織を標的としていました。この焦点は、このグループが中東に特化していることを示し、彼らが同じ方法を使用していたことを明らかにしました。OilRigはまず、C&Cサーバーとして使用するために合法的なウェブサイトのセキュリティを侵害し、その後、主にターゲットシステムからデータを盗むために使用されるセキュリティ侵害ツールを提供しました。特に、彼らはWindowsの資格情報マネージャーおよび主要なブラウザからの個人情報、クッキー、ブラウジング履歴を収集するのに使用されました。

"Outer Space"攻撃では、OilRigは新しい未記録のC#/.NETバックドアであるSolarと、コマンドと制御通信にMicrosoft Office Exchange WebサービスAPIを使用する新しいダウンローダーであるSampleCheck5000(またはSC5k)を使用しました。脅威行為者は、Solarをアクティブ化する前に、まず合法的な人事会社のウェブサーバーのセキュリティを 侵害し、それをコマンドと制御サーバーとして使用しました。"Juicy Mix"攻撃では、OilRigはSolarバックドアをMangoに移行し、Solarと類似のワークフローと重複する機能を備えています。ESETは、Mangoで使用されていない検出回避技術を発見しました。

ESETは、バックドアに天文学の用語に基づく機能とタスク名のスキーマを使用して"Solar"という名前を付けました。別の新しいバックドアは、内部設計とファイル名に基づいて"Mango"と名付けられました。名前が"Solar"のバックドアは、基本的な機能を備えています。他の機能に加えて、ファイルのダウンロードと実行、およびセグメンテーションファイルの自動抽出に使用できます。OilRigはSolarをアクティブ化する前に、イスラエルの人事会社のウェブサーバーをコマンドと制御サーバーとして使用しました。

日本のニュース通信社 Japan News Agency